Шифрование дисков «на лету»: как защитить конфиденциальную информацию

Системы прозрачного шифрования дисков — высокотехнологичный наукоемкий продукт, разработка и поддержка которого по силам весьма ограниченному кругу компаний. Но свою основную функцию — снижение уровня риска утечки конфиденциальной информации — они выполняют неплохо.

Источник: CNews.ru. Шифрование дисков «на лету»: как защитить конфиденциальную информацию

Как отмечалось в статье «Как управлять рисками утечки критичных данных», бизнес вынужден постоянно снижать уровень риска утечки конфиденциальной информации. Наиболее простой и сравнительно недорогой способ — это использование систем прозрачного шифрования. Основное достоинство прозрачного шифрования заключается в том, что от пользователя не требуется никакого участия в процессах, все они происходят в фоновом режиме «на лету».

От постановки требований к системе зависит многое

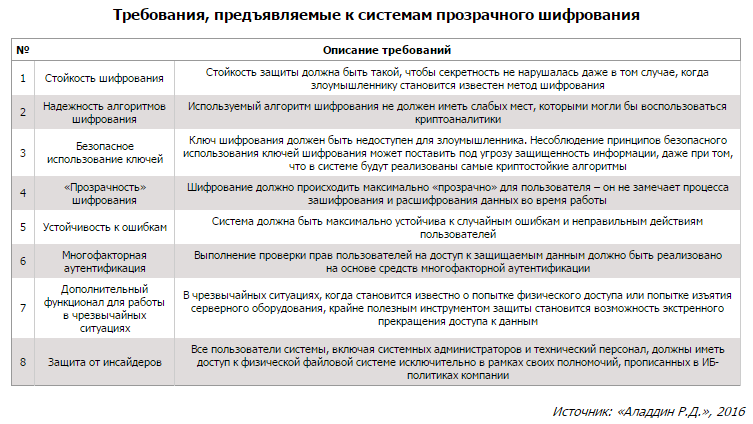

Системы прозрачного шифрования, представленные на рынке, имеют, на первый взгляд, много общего: ведь все они решают одну и ту же задачу. Но у бизнеса всегда есть свои специфические требования. Ниже приведен список наиболее актуальных из них.

Первые два пункта, касающиеся надежности и стойкости алгоритмов шифрования, требуют от поставщиков службы криптографии соответствия их продуктов требованиям регуляторов. В РФ это использование ГОСТ 28147‐89 с длиной ключа 256 бит в решениях от криптопровайдеров, имеющих лицензию ФСБ России.

Как защититься от системного администратора?

Злоумышленники, интересующиеся приватными данными, могут находиться и внутри компании. Серьезную угрозу, от которой не спасет криптография, представляют технические специалисты и системные администраторы компании. Но при всем при этом они, в силу своих должных обязанностей, обязаны следить за работоспособностью систем, обеспечивающих безопасность на каждом компьютере.

В условиях текущей непростой экономической ситуации у ряда сотрудников, включая системных администраторов, возникает желание скопировать корпоративную информацию для ее продажи на черном рынке или в качестве дополнительного преимущества перед конкурентами-соискателями при устройстве на новую работу. Это обостряет отношения между руководством и персоналом компаний.

А значит, выбираемая система прозрачного шифрования просто обязана иметь механизмы, реализующие комплекс требований по защите от системного администратора, что нашло свое место в списке требований к решению.

Виртуальная файловая система — важный компонент защиты

Так какой же механизм лежит в основе лучших в своем классе систем прозрачного шифрования, позволяющий реализовать многочисленные требования, представленные выше? На практике он выражается простой формулой: файл для владельца информации доступен в расшифрованном виде, а для всех остальных — только в зашифрованном виде без доступа к ключам. Специалисты называют этот функционал «одновременностью доступа».

«Но если на компьютере пользователя установлена ОС Windows, что в РФ практически стало корпоративным стандартом, то достижение „одновременности доступа“ — задача не из простых. Виной тому эффект когерентности Windows: файл в ней может иметь свои копии, помимо файловой системы, в менеджере памяти или кэше. Поэтому приходится решать и проблему „одновременности существования“ файлов», — рассказывает Илья Щавинский, менеджер по развитию бизнеса компании «Аладдин Р.Д.». А проблема решается оригинальным способом при помощи совместной работы «виртуальной файловой системы» (ВФС) и фильтра драйвера файловых систем, схема работы которых приведена ниже.

Как видно из схемы, диспетчер кэша «считает», что работает с двумя разными файлами. Для этого ВФС формирует дополнительную парную структуру описателей файлов. Специальный драйвер файловых систем обеспечивает постоянное обновление зашифрованного файла в реальной файловой системе, вслед за изменением его незашифрованной копии в ВФС. Таким образом, находящиеся на диске данные всегда зашифрованы.

Для ограничения доступа к файлам драйвер файловых систем при обращении к защищенным ресурсам загружает в оперативную память ключи шифрования. Сама же ключевая информация защищена ключевой парой сертификата пользователя и хранится в криптохранилище.

В результате авторизованный пользователь видит одну файловую систему, виртуальную с расшифрованными файлами, а неавторизованные в то же самое время будут видеть физическую (реальную) файловую систему, где имена и содержимое файлов зашифрованы.

Системные администраторы и другие технические специалисты, у которых нет возможности получить ключи шифрования в расшифрованном виде, будут работать с реальной, надежно зашифрованной файловой системой. При этом у них сохраняется возможность корректно выполнять свои служебные обязанности, например создавать резервные копии зашифрованной информации, не нарушая конфиденциальности самой информации. Тем самым выполнятся важное требование о защите информации от инсайдеров.

Без многофакторной аутентификации риски не снизить

Для многофакторной аутентификации пользователей для загрузки операционной системы и для доступа к зашифрованным данным обычно применяют токен или смарт-карту — устройство, на которых хранится сертификат открытого ключа этого пользователя и соответствующий ему закрытый ключ.

Централизованная система управления и хранения ключей шифрования защищает от потери этих ключей ‐ они находятся на защищенном сервере и передаются пользователю лишь по мере необходимости. Также компания контролирует доступ сотрудников к принадлежащим им данным и в любой момент может запретить его. Кроме того, возможен мониторинг событий доступа к защищенным данным, а также включение режима шифрования всех данных, отправляемых на флэш-накопители и т.д.

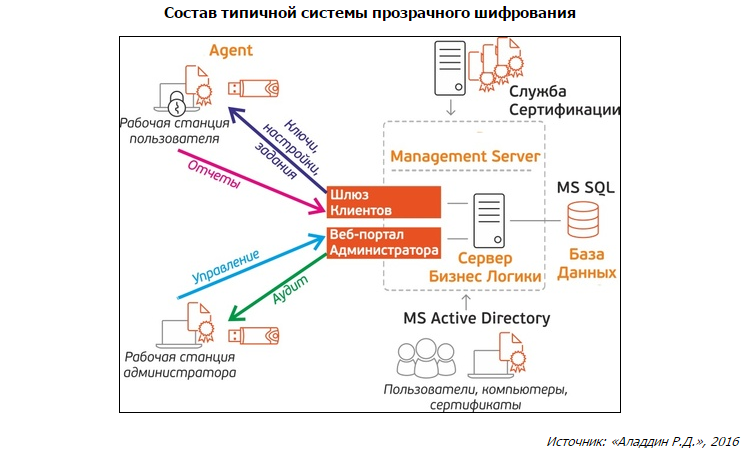

За выполнение операций с зашифрованными дисками, с сертификатами пользователей, а также за управление учетными записями, лицензиями и компьютерами отвечает сервер бизнес-логики. Вся ключевая информация хранится в криптохранилище, расположенном в базе данных MS SQL. Данные о ресурсах (компьютерах, ноутбуках), а также учетные записи пользователей хранятся в MS Active Directory.

Шлюз клиентов выполняет аутентификацию и перенаправляет запросы от клиентского агента к серверу бизнес-логики. Для управления системой и ее аудита предусмотрена рабочая станция администратора, который обладает строго определенным набором привилегий. Все это отражено на схеме выше.

При отключении токена доступ к защищенным данным автоматически блокируется, а без него и знания пароля невозможно получить доступ к защищенной информации во время отсутствия владельца персонального компьютера.

В случае случайной поломки или пропажи токена пользователю достаточно сообщить об этом администратору безопасности. При этом происходит генерация новых паролей и сертификатов, а также выдача нового токена. При первом запуске с этим ключом компьютер пользователя после ручного ввода ключа шифрования системного диска произведет полное перешифрование соответствующих данных на накопителе.

Следование стандартам ИБ — лучшее средство защиты информации

Но встает вопрос «А каким образом происходит загрузка операционной системы и драйверов, если диск зашифрован полностью?». Есть несколько решений, одно из которых заключается в том, что осуществляется переименование средствами ПО клиентского агента загрузчика Windows и запись с реальным именем ссылки на другой загрузчик, предоставляемый вендором системы шифрования.

В дальнейшем при запуске компьютера используется новый загрузчик, который, в свою очередь, расшифровывает и загружает исходный загрузчик операционной системы Windows. «За внешней простотой скрыта очень непростая технология. Ведь для совместимости с парком оборудования многочисленных производителей „железа“ приходится обеспечивать поддержку разных версий BIOS и UEFI. Кроме того, производители программного обеспечения должны быть готовы практически к любым, пусть и недокументированным действиям операционной системы и ее трансформациям», — уточняет Владимир Милишников, главный специалист ДИБ КЦ ПАО «Ростелеком».

Подводя итоги, необходимо отметить, что системы прозрачного шифрования дисков — высокотехнологичный наукоемкий продукт, разработка и поддержка которого доступна весьма ограниченному кругу компаний. Но свою основную функцию — снижение уровня риска утечки конфиденциальной информации — они выполняют неплохо. А ведь скомпрометированные данные сейчас стоят намного дороже «железа», на котором они хранятся и обрабатываются, а также самих средств защиты вместе взятых.

Автор: Татьяна Ведешкина

Источник: CNews.Ru